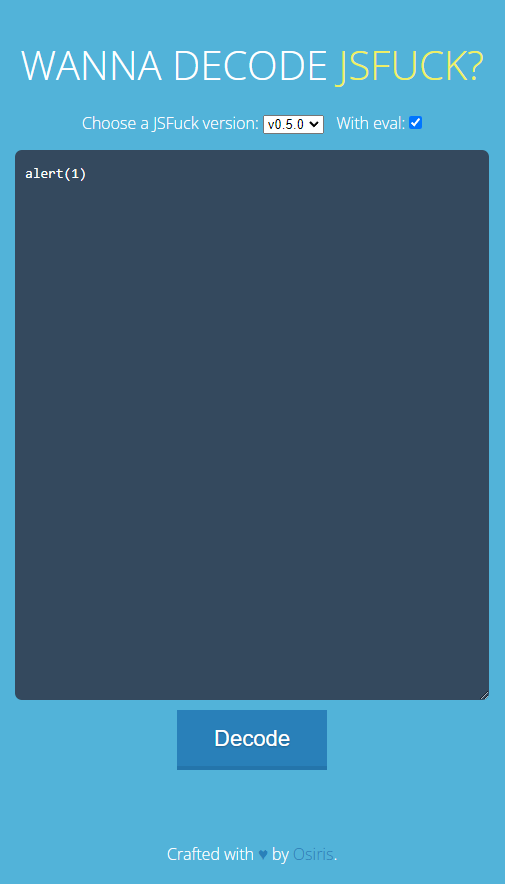

Niczym, bo to nie ma najmniejszego sensu.

Każdy średnio zaawansowany i tak Ci to odkoduje.

Nie ma sensu BO KTOS TO ODKODUJE I TAK hmmm - wybacz, ale nie przemawia to do mnie :P z wielu przyczyn... ale dzieki za odp. ;)

oraz

zygac mi sie chce dzis jak branza jest skopana (w PL mocniej), ale nie tylko z powodu jawnej wrecz kradziezy - duplikowaniu kogos czesci kodu lub calosci - w tym pomyslu na niego K.How - i lamaniu grubo praw danej licencji

co mocno przemawia za tym, aby zaczac cos z tym robic... nawet w malym, ale dajacym juz jakis skutek sposob... a nie zostawianie wrecz na talerzu kodu - W MYSL OKAZJA CZYNI ZLODZIEJEM i takie sa czesto smutne realia- fakty :/ - , i pozniej zdziwko, ze jakis amator-junior byly pracownik biurowy z latwoscia zabiera sie za zmiany mniejsze w Projekcie - przy tym stajac sie szkodnikiem :/ PL - javnie kradnac Ci prace- klienta-pomysl-y

na co tez wiekszosc PL Firm-Boosow pojdzie bo czesto jest to im mocno na reke... glownie z pow. finansowych, ale nie tylko...

do tego miej tez taki aspekt na uwadze, ze czesto czynia tak mega sredniaki z branzy... i dzis sa to czesto Lamy - psuedoexperci od virusowego WPressa :/ - kombinatorzy 1 Liga wrecz!

ktorzy ledwo co ogarnia solidnie pod autorski lay html-rwd/mediaquery-css

(nawet jak grubo wcisna klientowi Projekt kogos w sporym stopniu zmieniony), a mocno srednio zmienne .js (czesto leza i kwicza psujac sprawne tworcow - Pluginy-cale projekty), a co dopiero zajmowanie sie odszyfrowywaniem wybranych linii kodu...

ogolnie Temat rzeka... i nie mam zamiaru nic nie robic w tym kierunku, a wrecz jeszcze wlaczajac biernosc MEGA im ulatwiac :/

wracajac do tematu

widzialem taki patent var - cos jak ponizej w uzyciu przez Tworcow co szyfruja:

<script language="JavaScript"> var a="FKEGWWG24%4BFGBFC3B%4RTY%879%..."

ale to nie o to mi chodzi - tzn. ta metoda nie dziala na zawartosc kodu .js-jq, - choc to tez w kilku kwestiach mialoby sens...

Pozdrawiam.