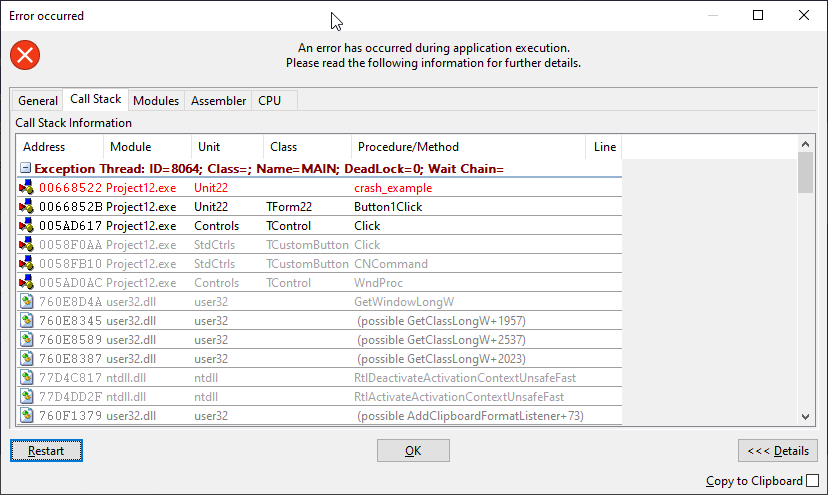

Chciałbym aby w momencie gdy aplikacja zaliczy crash automatycznie uruchomił się debugger gdzie mógłbym obejrzeć co się wydarzyło. Aplikacja skompilowana w msys2+clang16.0.5 (Windows)

Moje eksperymenty:

[1]

QtCreator i opcja Edit > Preferences > Debugger > General > Use Qt Creator for post-mortem debugging.

W momencie wyjatku uruchamia się QtCreator tylko że domyslnie jest CDB a nie GDB wiec symboli gdb nie czyta

[2]

Trochę błądzę ale umiem uruchomić windbg.exe

https://learn.microsoft.com/en-us/windows/win32/debug/configuring-automatic-debugging#configuring-automatic-debugging-for-application-crashes

windbg też nie rozumie symboli gdb ale sukcesem jest że wiem gdzie to jest w rejestrach :D

[3]

Tutaj znalazłem opis jak zarejestrować gdb

https://www.msys2.org/wiki/JIT-Debugging/

ale to też nie działa poprawnie bo zamiast GDB uruchamia się jakieś okno (chyba wiersz poleceń) ktore ma zablokowana kolejkę komunikatów, jak je zamknę to uruchomi sie okno GDB ale nie jest połączone z martwa aplikacją