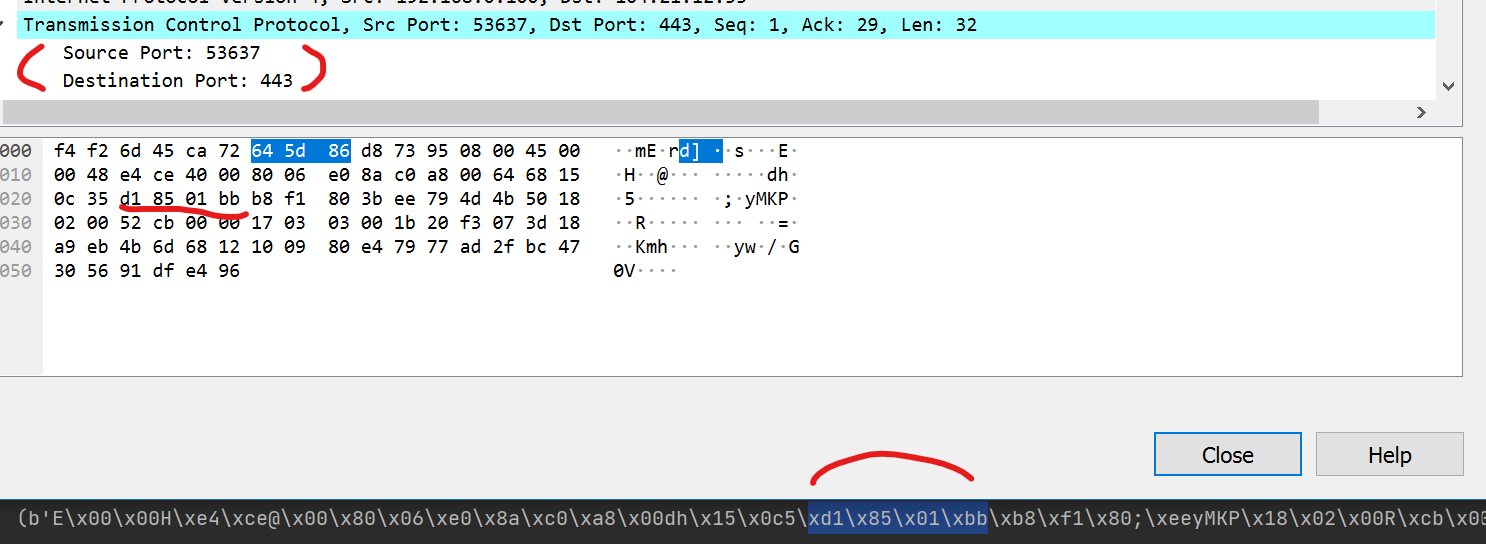

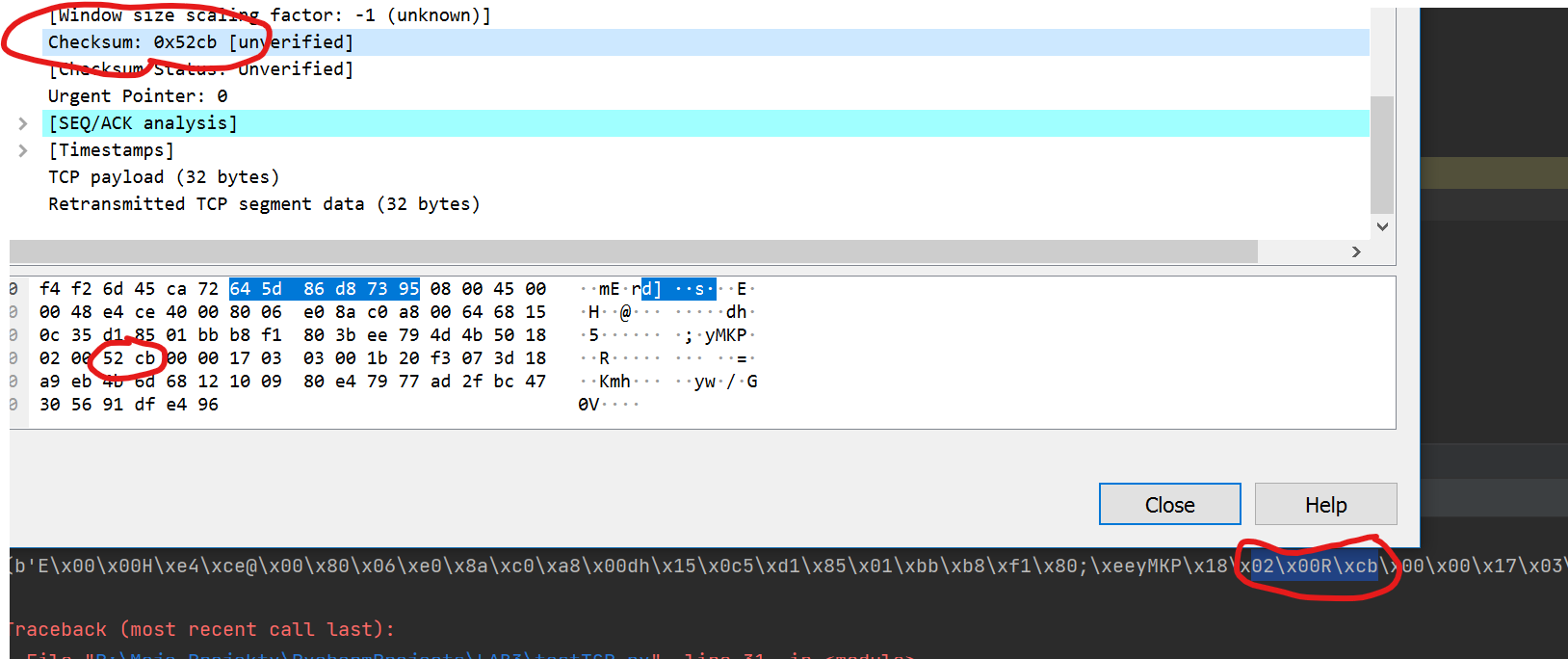

Potrzebuję wykonać pewien projekt, w ramach którego m. in. muszę przechwycić ruch sieciowy i odpowiednio zinterpretować pakiety UDP/TCP.

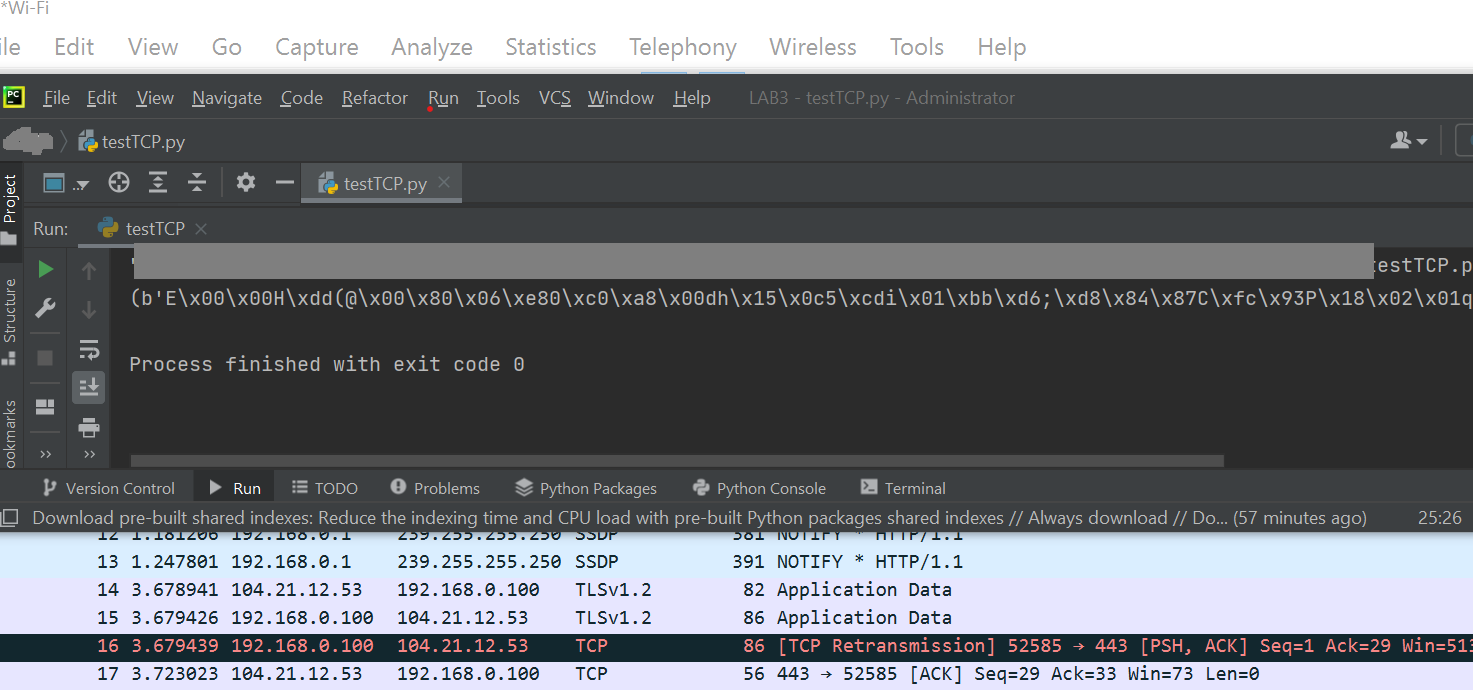

Na podstawie danych z internetu spróbowałem takiego kodu:

import socket

s = socket.socket(socket.AF_INET, socket.SOCK_RAW, socket.IPPROTO_IP)

host = '192.168.0.100'

s.bind((host, 0))

while True:

print(s.recvfrom(65536))

Ale nic się nie dzieje, konsola PyCham jest pusta. Próbowałem różne numery portów, na których coś się działo (wg. Wireshark).

Czy nie chodzi czasem o to, że powyższe nie zadziała na Windows? Tj. muszę użyć albo innego modułu, albo odpalić ten kod na Linux?