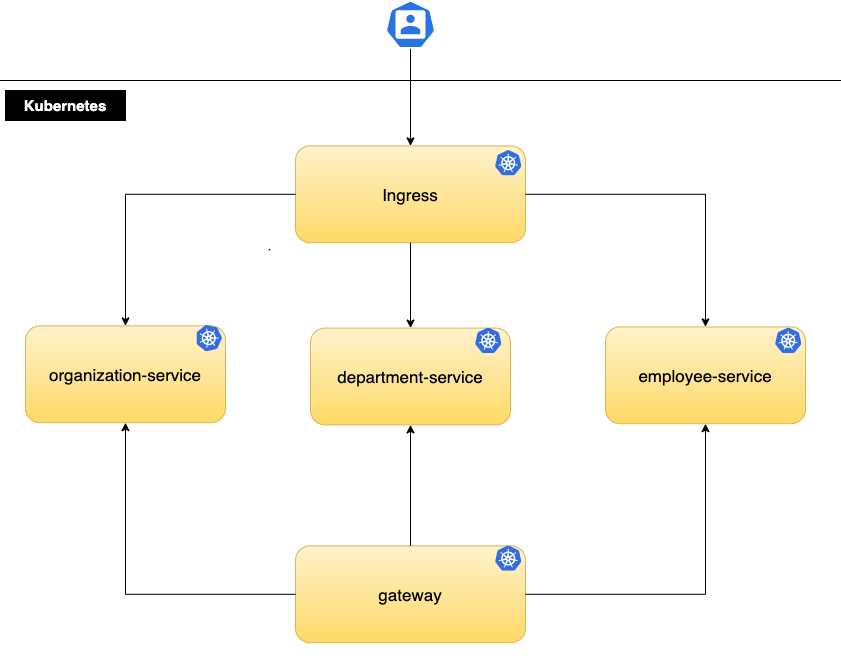

Cześć, mam taką architekturę aplikacji.

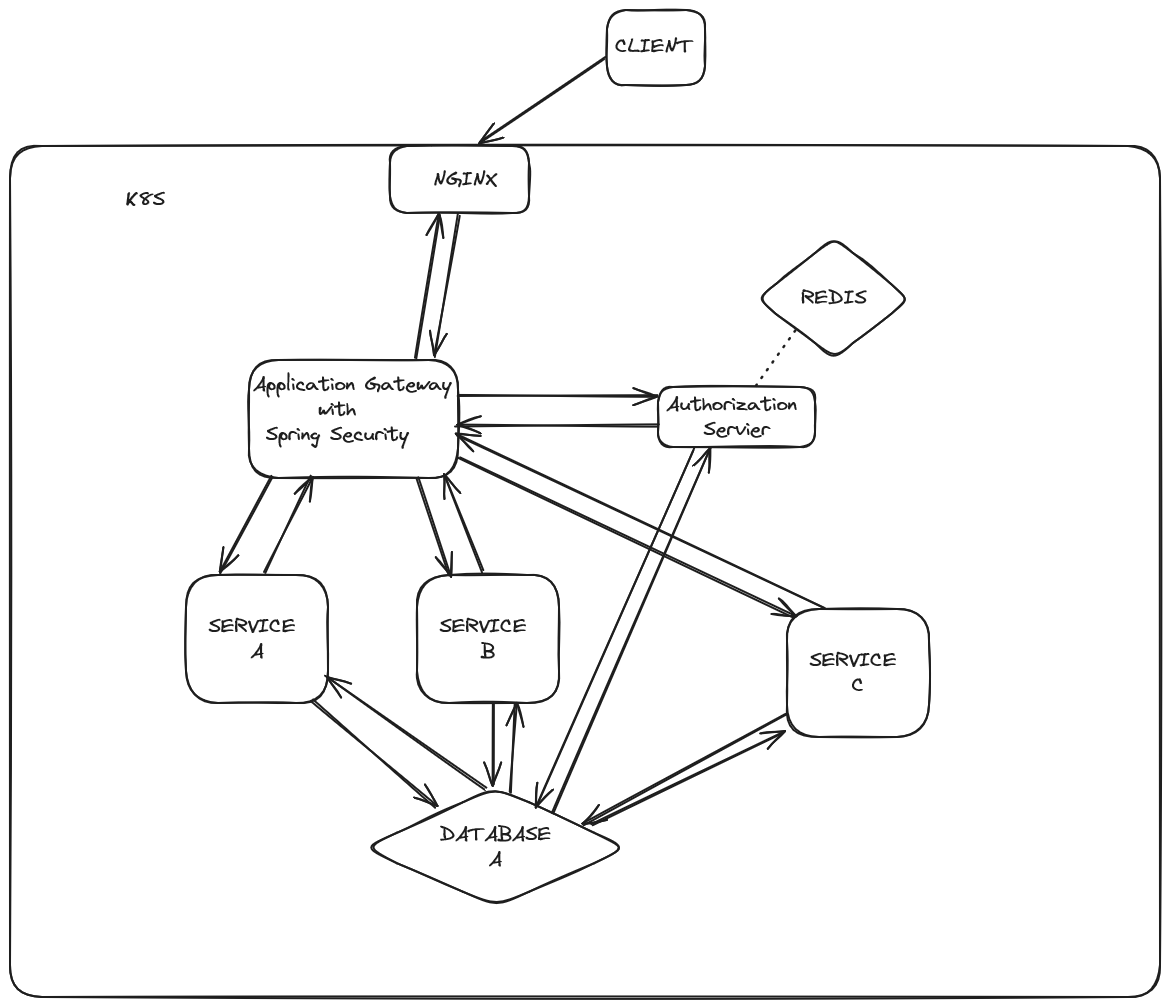

Chciałbym dodać Spring Security do mojego projektu i zastanawiam się, jaki będzie najlepszy sposób. Rozważam dodanie osobnej mikro usługi z użyciem Spring Cloud Gateway, a następnie implementację tam modułu Spring Security - tylko tam. Będzie ona działać jak proxy do uwierzytelniania użytkowników.

Jednak z drugiej strony będę musiał skonfigurować tam plik z "routingiem" dla każdej usługi i kwestie zabezpieczeń w języku Java... Dodatkowy poziom zależności i abstrakcji.

Takie podejście widziałem w wielu projektach; jednak robiąc to, stracę funkcjonalność dostarczaną przez NGINX, gdzie wszystko jest skonfigurowane na podstawie nazw usług Kubernetes i jest przekierowywane automatycznie. Nawet nie zdawałem sobie sprawy jak to się prosto konfiguruje.

Jakie powinienem obrać podejście?

Aktualnie moja architektura działa całkiem dobrze, korzystam z natywnego podejścia przy użyciu Spring Cloud Kubernetes, i chciałbym uniknąć dodatkowych zależności takich jak Spring Cloud Gateway/Eureka/Zuul/Ribbon itp.

Dziękuję!