Witam serdecznie. W tym samym projekcie co NetCore WebApp stworzyłem interfejs API. Potrafię uzyskać Token, ale przy próbie zalogowania do akcji z atrybutem cały czas otrzymuję "treść strony logowania". Co robię nie tak?

startup:

services.AddDefaultIdentity<ApplicationUser>(options =>

{

options.SignIn.RequireConfirmedAccount = false;

options.SignIn.RequireConfirmedEmail = false;

options.SignIn.RequireConfirmedPhoneNumber = false;

options.Password.RequireDigit = false;

options.Password.RequiredLength = 1;

options.Password.RequiredUniqueChars = 1;

options.Password.RequireLowercase = false;

options.Password.RequireNonAlphanumeric = false;

options.Password.RequireUppercase = false;

options.User.RequireUniqueEmail = true;

})

.AddRoles<IdentityRole>()

.AddEntityFrameworkStores<ApplicationDbContext>()

.AddDefaultTokenProviders();

services.AddAuthentication().AddFacebook(facebookOptions =>

{

facebookOptions.AppId = Configuration["Authentication:Facebook:AppId"];

facebookOptions.AppSecret = Configuration["Authentication:Facebook:AppSecret"];

}).AddJwtBearer(options =>

{

options.SaveToken = true;

options.RequireHttpsMetadata = false;

options.TokenValidationParameters = new TokenValidationParameters()

{

ValidateIssuer = true,

ValidateAudience = true,

ValidAudience = Configuration["JWT:ValidAudience"],

ValidIssuer = Configuration["JWT:ValidIssuer"],

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(Configuration["JWT:Secret"]))

};

});

API

[HttpPost]

[Route("Login2")]

public async Task<IActionResult> Login2([FromBody] LoginModel model)

{

var user = await _userManager.FindByEmailAsync(model.Login);

if (user != null && await _userManager.CheckPasswordAsync(user, model.Password))

{

var userRoles = await _userManager.GetRolesAsync(user);

var authClaims = new List<Claim>

{

new Claim(ClaimTypes.Name, user.UserName),

new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString()),

};

foreach (var userRole in userRoles)

{

authClaims.Add(new Claim(ClaimTypes.Role, userRole));

}

var authSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_configuration["JWT:Secret"]));

var token = new JwtSecurityToken(

issuer: _configuration["JWT:ValidIssuer"],

audience: _configuration["JWT:ValidAudience"],

expires: DateTime.Now.AddHours(3),

claims: authClaims,

signingCredentials: new SigningCredentials(authSigningKey, SecurityAlgorithms.HmacSha256)

);

return Ok(new

{

token = new JwtSecurityTokenHandler().WriteToken(token),

expiration = token.ValidTo

});

}

return Unauthorized();

}

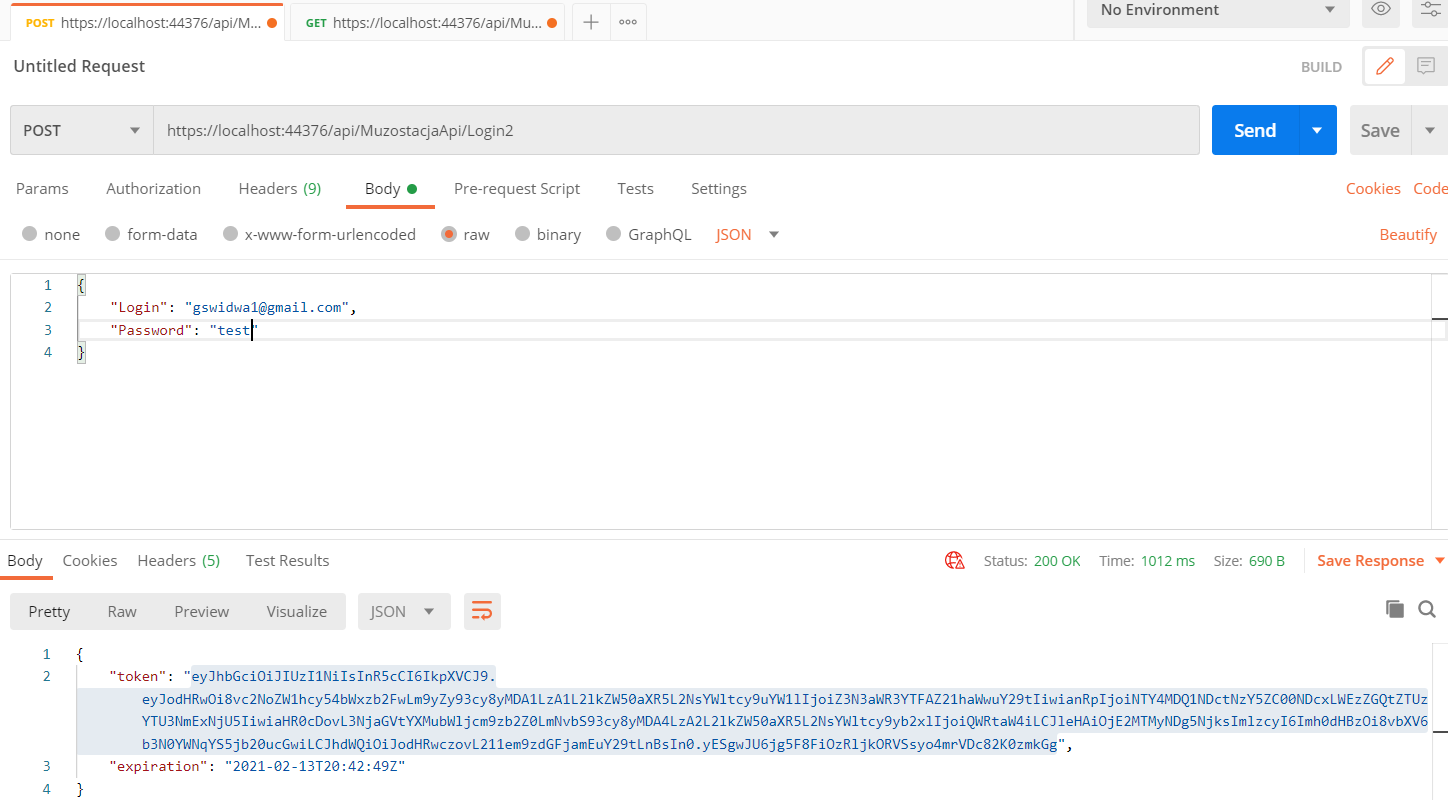

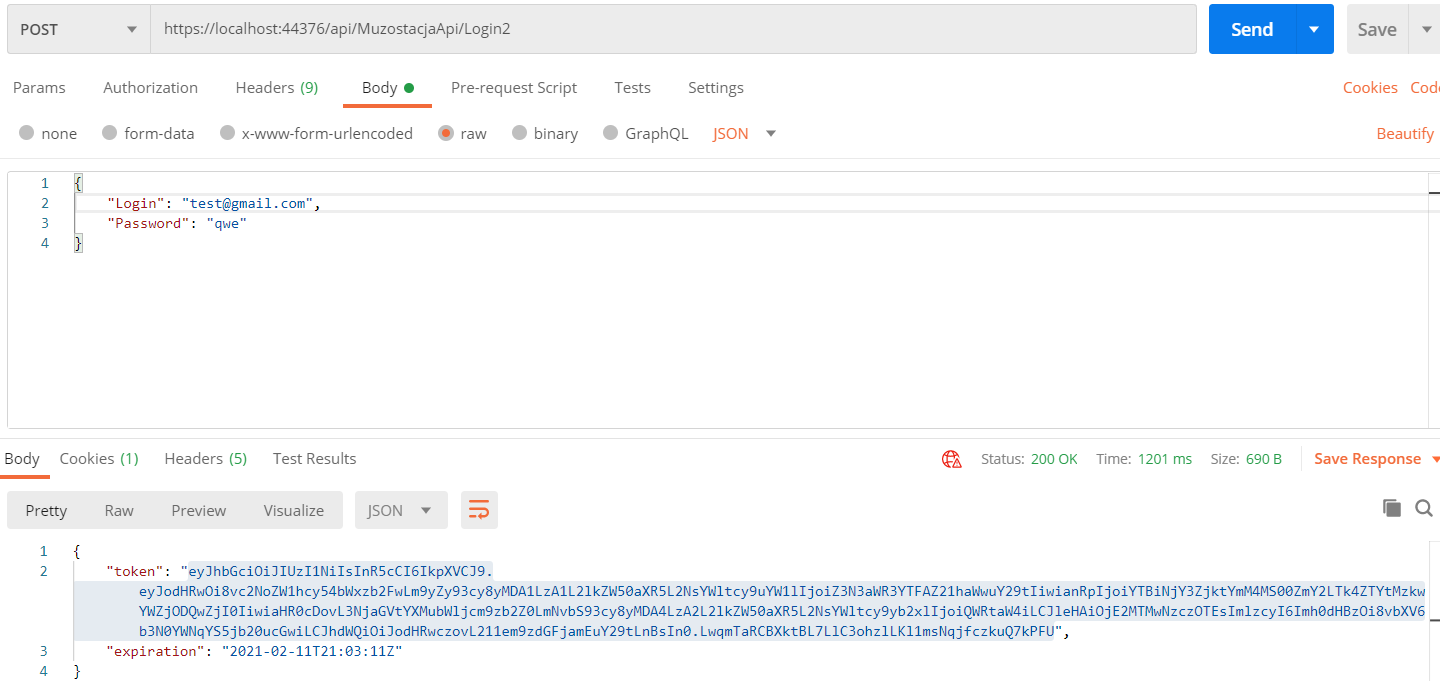

Przy próbie logowania:

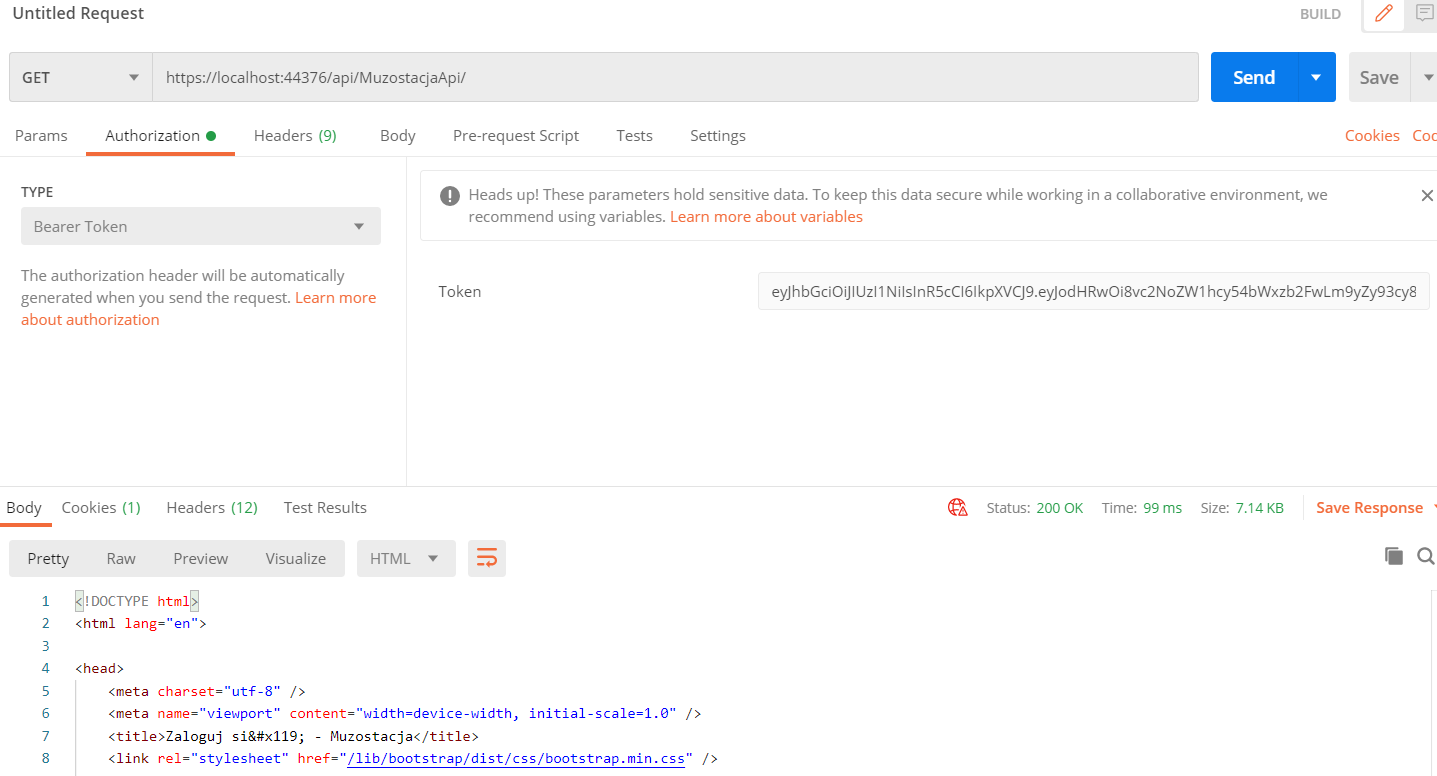

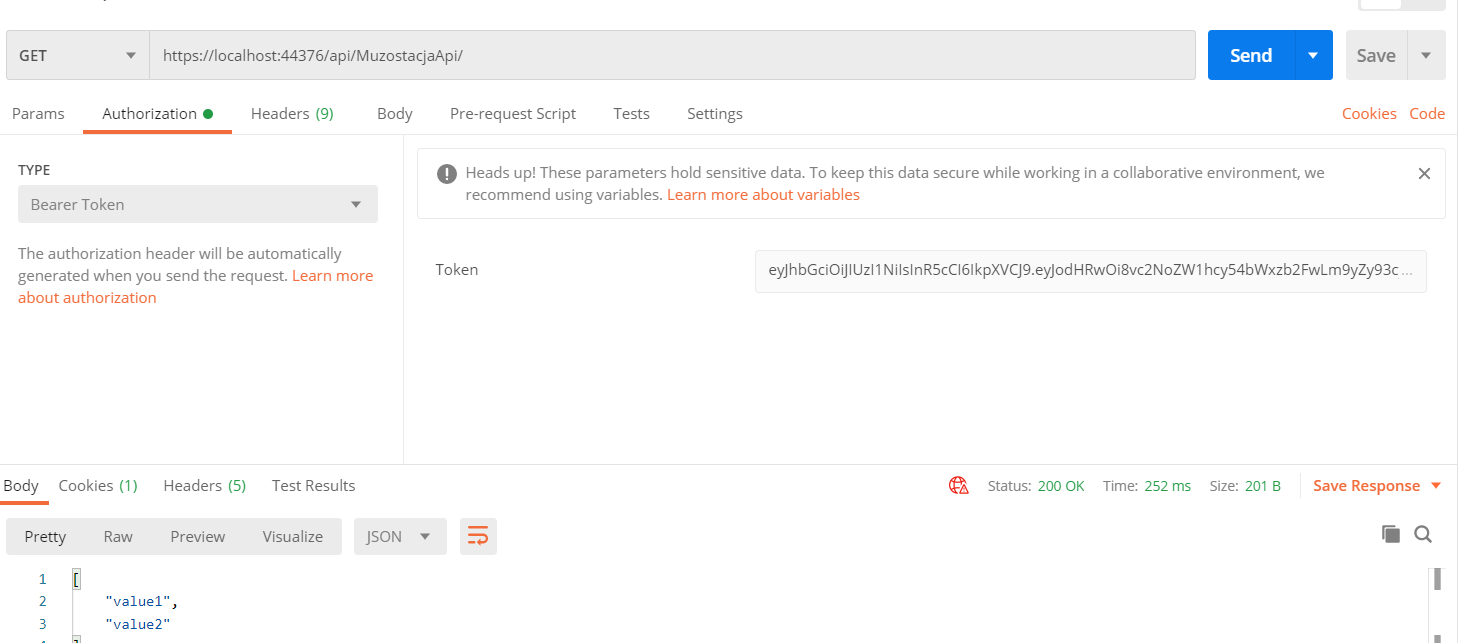

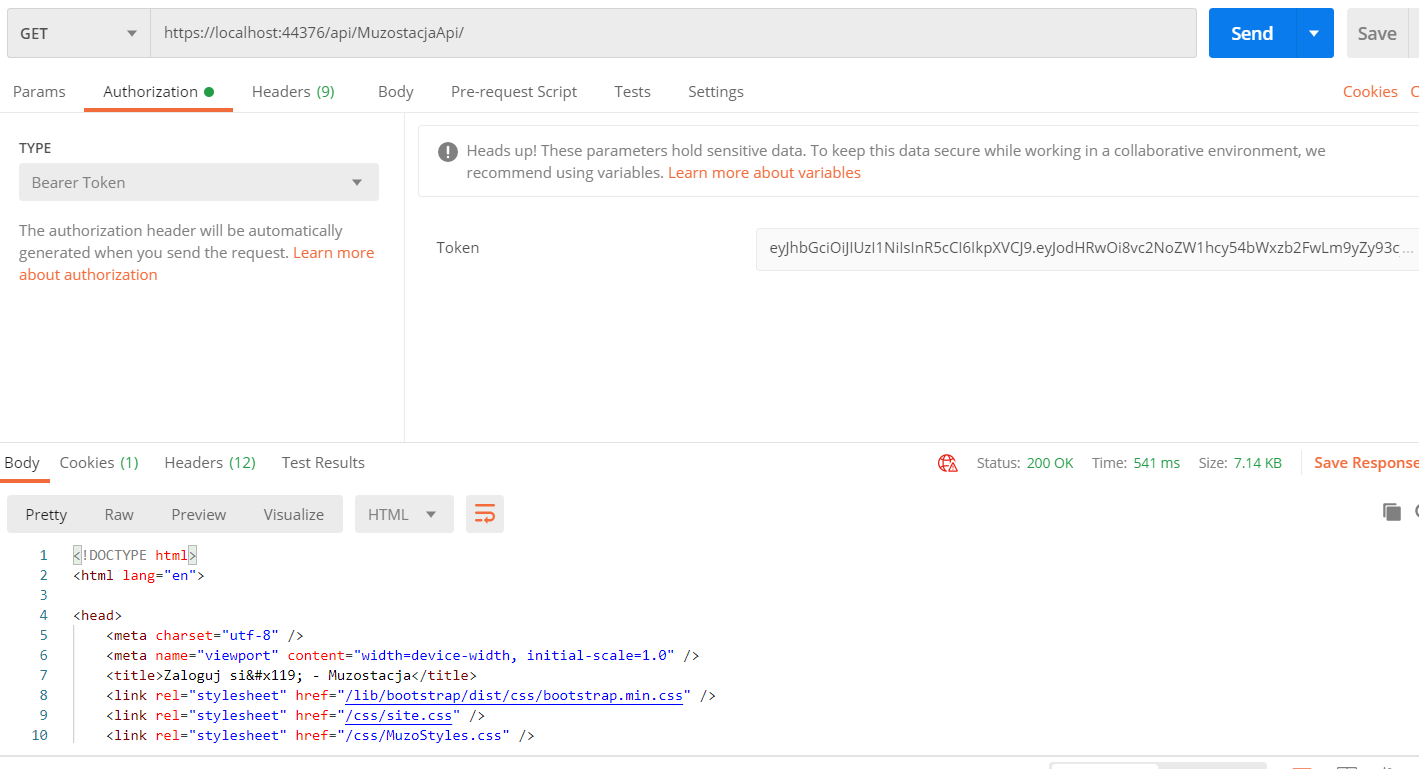

Przy próbie pobrania danych z akcji z atrybutem Authorize

[Authorize]

[HttpGet]

public IEnumerable<string> Get()

{

return new string[] { "value1", "value2" };

}

Jak sprawić, aby przy niepomyślnej autoryzacji do strony w kontrolerach MVC przenosiło do strony logowania, a w API zwracało odpowiednie dane z błędem? I przede wszystkim, abym mógł się zalogować za pomocą owego tokenu