Tak, jak ja to widzę:

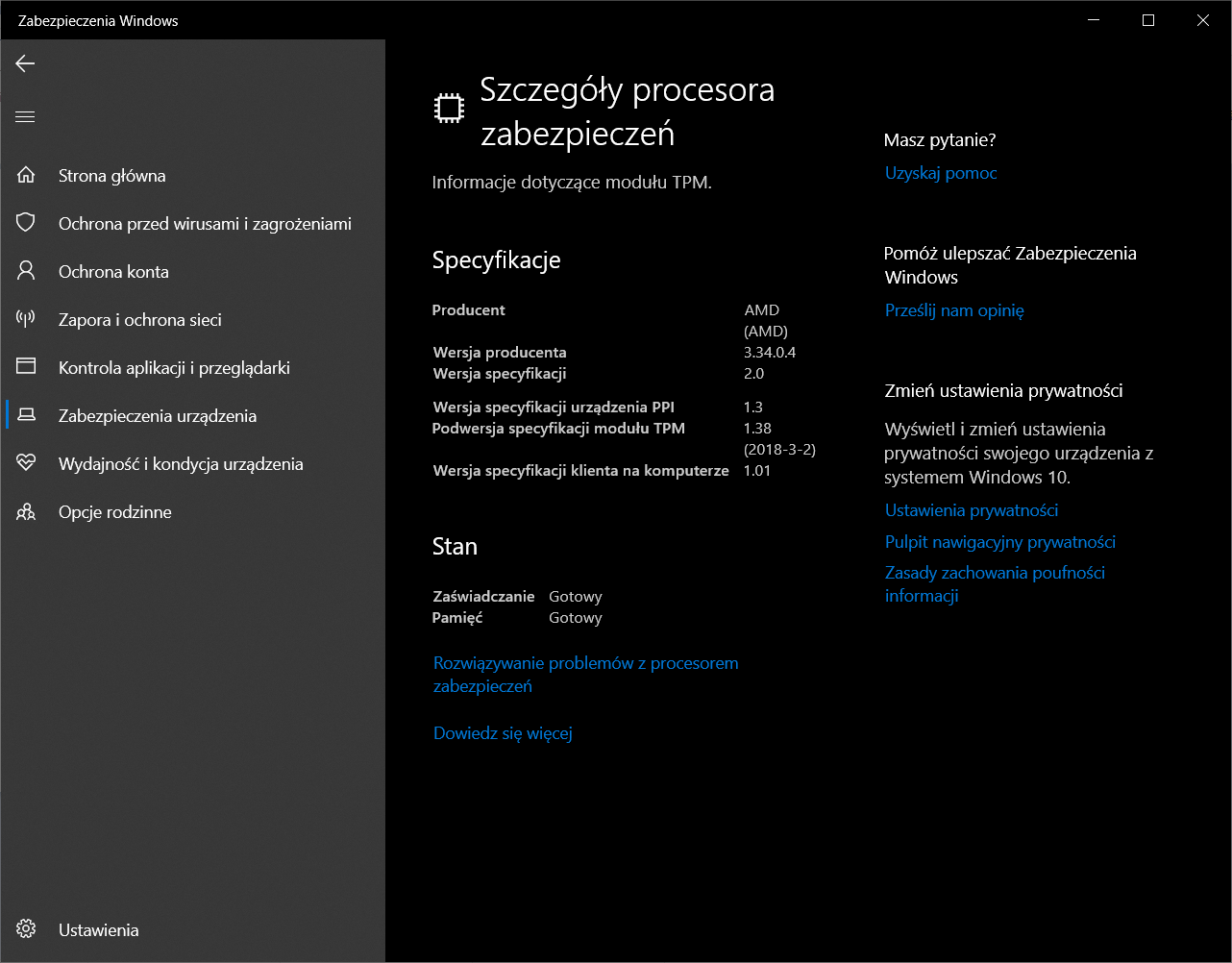

- Zwiększenie bezpieczeństwa - w zasadzie tylko przeciwko czymś w stylu Evil Maid, bardzo ewentualnie¹ przeciwko kradzieżą sprzętu - czyli, dla zwykłego Kowalskiego, NIC ponad VeraCrypt (CIA może to widzieć inaczej, przyznaję, ale ja nie jestem CIA)

Co to daje Microsoftowi:

- Wymuszenie na użytkownikach kupienia nowego sprzętu, mimo że stary jeszcze się do wszystkiego nadaje - piniążki od producentów hardware - wiadomo, że "darmowa" aktualizacja do 11 nie może być naprawdę darmowa

- upierdliwości przy instalacji innych OSów - tak wiem, niby można wymusić na komputerze, by jednak uznał że nie tylko Windows ma na nim stać, ale dodanie kolejnych upierdliwości² już samo w sobie jest irytujące - trzeba bronić monopolu na jedynym segmencie, na którym się go jeszcze posiada

- Kolejny krok w kierunku wymuszenia przejścia w postrzeganiu komputerów nie jako narzędzia posiadanego przez użytkownika - tak samo jak młotek albo wiertarka - ale raczej jako okienka biurowego siedzącego w twoim domu, w którym wirtualna paniusia³ wykonuje zlecone jej zadania, ale na swoich warunkach i swoich zasadach - tak więc właścicielem sprzętu pozostaje korporacja, która go sprzedała, a użytkownik jest jedynie i wyłącznie petentem - chyba konsekwentne przechodzenie od pierwszego, tradycyjnego modelu na rzecz tego drugiego jest dość widoczne w ostatnich dziesięcioleciach. I jakkolwiek jestem w stanie zrozumieć taki model wśród usług rzekomo bezpłatnych, takich jak wyszukiwarka Google, tak jednak Windows jest systemem płatnym, więc można by oczekiwać, że z tego tytułu zastosuje jednak ten tradycyjny model, w którym to użytkownik końcowy ma kontrolę nad swym sprzętem, a nie że korporacja może na komputerach ludzi robić wszystko, a rzekomy "właściciel" sprzętu czyli ja - tylko to, na co mu korporacja pozwoli.

Przekona mnie ktoś, że jednak się mylę i że wymóg posiadania TPM 2.0 jest tylko i wyłącznie dla mojego dobra?

¹ Sprawdziłem - Bitlocker na Win10 Pro sam z siebie nie oczekuje podania hasła przy uruchomieniu komp. - a więc przed czym to chroni, chyba tylko przed wymontowaniem dysku przez złodzieja a nie kradzieżą całego sprzętu, a przecież FDE ma bronić przed kradzieżą całego sprzetu a nie tylko jego części - ale zdaje się, że można to bezpieczeństwo podnieść, jeśli user będzie chciał

² Instalacja Linux Mint obok zabitlockerowanego Win10Pro - działa. Ale każda aktualizacja GRUBa - a te są dość częste na Linuxach - konieczność wpisania długaśnego i niewygodnego hasła w hexitach, które mam wydrukowane - co to ma być? Zdaje się, że można też za pomocą USB odblokować? Dziękuję bardzo, mam zbyt dużo doświadczeń z padającymi pendrive'ami i przekłamującymi dane, bym ryzykował że do własnego komputera się nie dostanę jeśli mi pendrive padnie, ale to moje skrzywienie

³ Wiele asystentów AI wygląd takiej paniusi biurwy przyjmuje...