no ale to, czy korzystasz z DI czy IoC to tylko sposób techniczny

Czyli jaki dokładnie?

Nie pojmuję, co ma drabinka IFów do HASPA?

Może się źle wyraziłem. Chodziło mi o to, że czy

Ale że czy czy, bo nie wiem czy pytasz czy stwierdzasz.

Zakładam, że pytasz...

dodatkowe pluginy podepniesz do aplikacji zgodnie z w/w mechanizmami, czy jako DLL, albo może wrzucisz na stałe do kodu, a potem odpowiednio ukryjesz - tak czy siak musi być jakaś logika, która odpowiada za ustalenie, że dany klient ma mieć możliwość korzystania z danej funkcjonalności.

Nie logika, tylko licencja, która określa co jest dostępne i w efekcie co zostanie załadowane.

Jak logika i po co?

Widzisz, Ty chyba nie rozumiesz jak działa DI.

W jakiś sposób musisz to weryfikować.

Tak, weryfikuje licencję, czyli buduję mapę funkcjonalności, które dana licencja zawiera.

A to, jak to zostanie później zrealizowane - czy jak Ty proponujesz przez wstrzykiwanie, czy jakkolwiek inaczej - to jest kwestia wtórna.

Nie, to kwestia podstawowa.

Mi chodziło o pewne architektoniczne rozwiązania a nie skąd mam pobrać licencję...

Kwestią wtórną jest dla mnie czy licencja będzie na HASP, w pliku czy na serwerze licencji - to bez znaczenia i mało istotna sprawa.

Skądś dostaję strumień danych, który jest licencją.

Jakie ma to znaczenie skąd go odczytam?

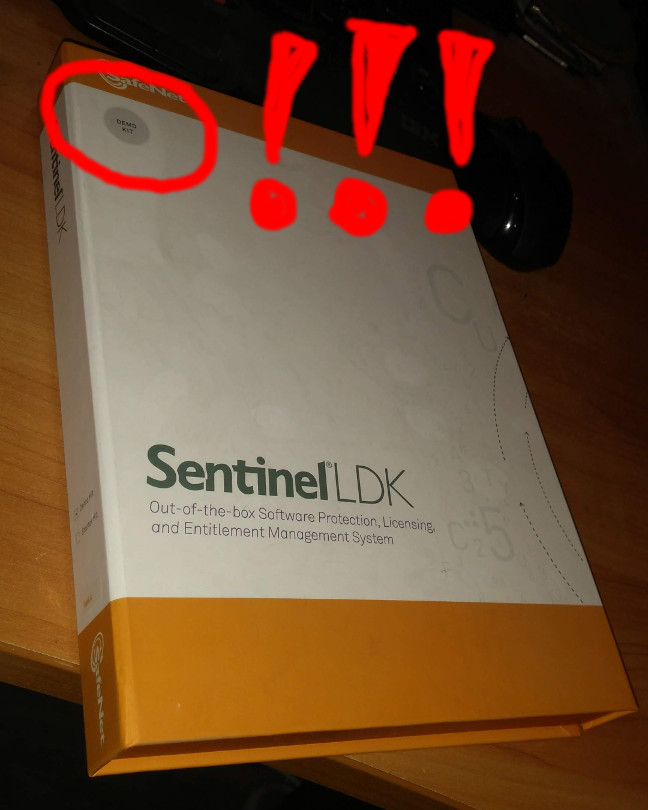

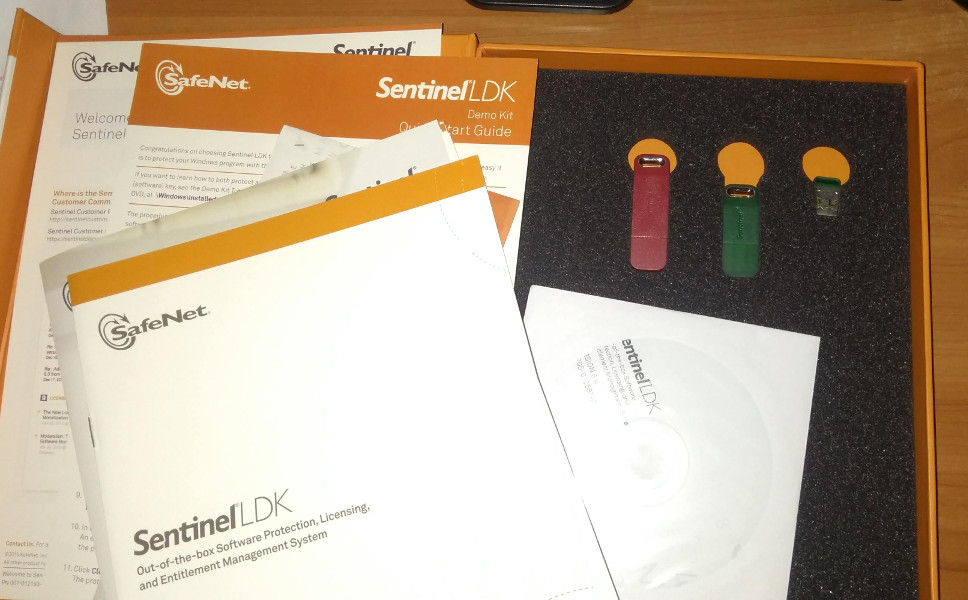

A odnośnie IF/HASP - pisałem parę postów wyżej, że obecnie klucze HASP oferują znacznie więcej, niż samo sprawdzenie, czy klucz jest wsadzony w USB, obsługują m.in. szyfrowanie treści oraz dają możliwość osadzania części kodu w kluczu.

Czyli potrafią utrzymać zaszyfrowany strumień danych.

I co z tego?

Co to zmienia?

Ja rozumiem to tak, że to dalej tylko (bezpieczne?) medium dla danych wrażliwych.

Nic więcej i nic mniej.

Do tego producenci (chociażby podane przeze mnie linki) dostarczają bardzo fajną i obszerną dokumentację, łącznie z case study oraz poradnikami. Można tam znaleźć inspirację odnośnie tego, jak inaczej niż drabinka IF da się temat rozwiązać.

Nie, dziękuję, ale nie.

Po pierwsze i najważniejsze zastosowanie kluczy sprzętowych całkowicie nie przystaje do mojej filozofii licencjonowania oprogramowania.

Po drugie, większość dostawców ERP wycofała się z takiego zabezpieczania.

A po trzecie, tak naprawdę to ma małe znaczenie. Zabezpieczanie jakieś musi być, ale ma być bezobsługowe i bezkosztowe dla klienta końcowego. I nie przeceniałbym jakoś specjalnie jakości tego zabezpieczenia, a przynajmniej naprawdę - ja nie mam aż takich potrzeb.

nie trzeba robić weryfikacji. Trzeba zrobił ładowania pluginów, które zdefiniowano w licencji.

Z punktu widzenia zabezpieczenia przed piratami i nielegalnym korzystaniem z treści, wiele to nie zmienia. Jak ktoś będzie chciał to wymusi załadowanie innego plugina, podmieni licencję, zafałszuje komunikację z serwerem itp.

Powodzenia.

To samo mogę powiedzieć o kluczach sprzętowych, że "się da".